W INTERNECIE: Bezpieczeństwo zewnętrze

Windows sprawia, że włamanie się do komputera to dla hakerów bułka z masłem. Planowanie napaści na komputer jest dla nich dziecinną zabawą, ponieważ niemal wszędzie stają przed identycznymi przeszkodami. Zalecamy: zmień boisko! W naszym wielkim planie zabezpieczenia Windows rezygnujemy z używania Internet Explorera. Zamiast niego preferujemy bezpieczniejsze alternatywy takie jak Firefox. Powód jest oczywisty: opensource’owa przeglądarka jest mniej podatna na ataki

i obecnie wciąż jeszcze raczej ignorowana przez hakerów i twórców wirusów. Poza tym istnieją plug-iny, które zauważalnie zwiększają jej bezpieczeństwo. Ujawniamy je w poniższych poradach.

Unikaj hakerskich stron internetowych

Najnowsze wersje Firefoksa zawierają filtr phishingowy, który ostrzega cię, jeśli próbujesz wejść na niebezpieczne strony internetowe. Filtr znajdziesz w przeglądarce w zakładce »Bezpieczeństwo«, w menu »Narzędzia | Opcje«. Jednak polecamy alternatywę, bo choć ta zintegrowana ochrona przed phishingiem nie jest zła, możesz mieć coś lepszego, korzystając z darmowej oferty firmy McAfee. Plug-in SiteAdvisor nie tylko rozpoznaje niebezpieczne strony, ale także szczegółwo informuje o powodach, dla których konkretna strona internetowa została zablokowana.

Ten plug-in znajdziesz pod adresem www.siteadvisor.com/download/ff.html. Kiedy już wejdziesz na tę stronę, kliknij »Pobierz teraz dodatek SiteAdvisor dla programu Firefox«. Następnie na stronie, która się pojawi, zaakceptuj warunki użytkowania i kliknij przycisk »Zainstaluj teraz dodatek SiteAdvisor dla programu Firefox«. Na ogół Firefox blokuje instalację plug-inu. Kliknij »Zmień opcję | Zezwól« na żółtym pasku Firefoksa, aby dodać witrynę do tych, które mogą instalować dodatki, i spróbuj ponownie. Tym razem się powiedzie – wystarczy kliknąć »Zainstaluj« w oknie instalacji rozszerzeń, a następnie ponownie uruchomić Firefoksa.

McAfee Site Advisor wyświetla się w prawym dolnym rogu Firefoksa. Jeśli dana strona internetowa jest bezpieczna, wówczas ikonka robi się zielona. Niebezpieczne strony są natychmiast blokowane, a kolor ikony zmienia się na czerwony. Jeśli chcesz wiedzieć, dlaczego dana strona została zablokowana, musisz po prostu kliknąć ikonkę, a pojawią się szczegółowe informacje dotyczące strony. W tym miejscu zobaczysz także komentarze innych użytkowników.

Wyłącz groźne skrypty

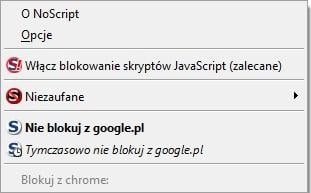

Plug-in NoScript to jedno z najważniejszych rozszerzeń bezpieczeństwa przeznaczonych do przeglądarki. Pomimo wykorzystywania najlepszych filtrów phishingowych wciąż może się bowiem zdarzyć, że podczas surfowania wylądujesz na niebezpiecznych stronach. NoScript ochroni wówczas twoją przeglądarkę, blokując do niej dostęp automatycznym skryptom ze stron hakerskich.

Możesz pobrać to rozszerzenie z archiwum plug-inów Mozilli, do którego dostęp uzyskasz bezpośrednio przez Firefoksa. W tym celu otwórz »Narzędzia | Rozszerzenia« i kliknij link »Pobierz rozszerzenia« w okienku, które się pojawi. Archiwum plug-inów otworzy okno przeglądarki. Link do NoScript powinien być widoczny na głównej stronie. Jeśli nie, skorzystaj z wyszukiwarki u góry witryny, wpisując w niej frazę »NoScript«. Rozszerzenie ściągniesz i zainstalujesz, klikając zielony przycisk »Instaluj«. Tak jak w przypadku SiteAdvisora, musisz ponownie uruchomić Firefoksa, by znaleźć jego ikonkę w prawym dolnym rogu okna przeglądarki.

Gdy plug-in jest włączony, blokuje niemal wszystkie skrypty, które działają automatycznie. Jeśli jednak jakaś strona nie wyświetla poprawnie swojej zawartości, może to być wina NoScriptu. W takim wypadku kliknij ikonkę »S« i zezwól na działanie pożądanego skryptu. Na przykład na stronach google możesz skorzystać z opcji »Nie blokuj z google.pl« bez żadnych problemów i bez konieczności uruchamiania złośliwych skryptów – w końcu ta strona jest raczej godna zaufania.

Zablokuj ataki na skrzynkę odbiorczą

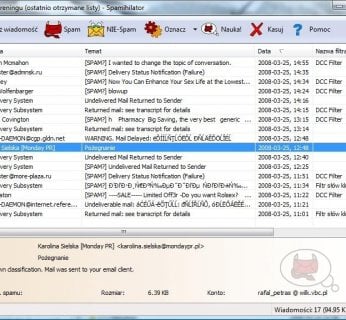

Aby zapewnić kompletną ochronę Windows, powinieneś jak najszybciej uwolnić swoją skrzynkę odbiorczą od szkodników. Dlatego zalecamy zainstalowanie filtra antyspamowego jednocześnie w dwóch miejscach. Pierwszym, najlepszym sposobem na pozbycie się niechcianego spamu i wiadomości phishingowych jest zrobienie tego jeszcze na serwerze pocztowym. Wielu dostawców darmowych usług pocztowych oferuje ochronę przed spamem, ale musi ona zostać aktywowana. Ochrona przed spamem na serwerze pocztowym jest bardzo sensowna, albowiem filtr może tutaj uzyskać dostęp nie tylko do danych z określonej skrzynki odbiorczej, ale także tych ze wszystkich kont pocztowych utrzymywanych przez konkretnego dostawcę. To gwarantuje wysoki współczynnik celnych trafień. Ale nie możesz zapominać o drugiej opcji – odfiltrowywania spamu na własnym komputerze, ponieważ serwer pocztowy wciąż przepuszcza niechciane emaile.

Sugerujemy skorzystanie z filtra antyspamowego Spamihilator. Jego zaletą jest przejrzysty tryb pracy. Program nie działa na zasadzie plug-inu, lecz pełni rolę serwera proxy dla konkretnych programów pocztowych. Spamihilator współpracuje ze wszystkimi klientami pocztowymi, a jego jedyną słabą stroną jest to, że połączenie ze skrzynkami pocztowymi IMAP wciąż nie działa w 100 procentach poprawnie. Jednak twórca Spamihilatora pracuje obecnie nad wyeliminowaniem tej niedogodności.

Co sprawia, że Spamihilator jest taki dobry? To nie jest kwestia tylko jednego filtra, program przepuszcza bowiem emaile przez cały łańcuch serwerów testujących, z których każdy może być rozszerzony albo zaadaptowany w dowolny sposób. Ale nie obawiaj się. Nie musisz przez wiele godzin zmagać się z konfiguracją, jeśli nie masz na to ochoty. Ten najważniejszy filtr jest instalowany od razu i od razu jest też gotowy do pracy na twoim komputerze.

Jego nazwa to DCC (skrót od Distributed Checksum Clearinghouse), a działa tak dobrze, ponieważ jest tworzony przez społeczność internautów. Wszystkie komputery, na których został aktywowany ten plug-in, wysyłają sumy kontrolne każdego emaila do jednego z serwerów DCC. Serwer zwyczajnie wylicza częstotliwość sumy kontrolnej. Jeśli efekt tej kalkulacji osiągnie punkt krytyczny, DCC sklasyfikuje dany list jako spam.

Kiedy filtr DCC przestaje działać, do gry wchodzą inne, np. filtr Bayesa, który sprawdza korespondencję pod kątem występowania konkretnych wyrażeń (sex, viagra etc.) i uczy się, jeśli użytkownik go poprawi. Jeśli i to zawiedzie, wówczas zajrzyj na stronę www.spamihilator.com/plugins. Tam znajdują się inne przydatne plug-iny i add-ony, na przykład Empty Mail, który automatycznie usuwa emaile bez żadnej zawartości.

Plug-in, który koniecznie musisz mieć w swojej kolekcji, to Attachment Extensions Filter. To bardzo przydatne narzędzie pozwala filtrować emaile pod kątem występowania niebezpiecznych załączników. Aplikacja działa, bazując na tym, że nawet jeśli nie zna się zawartości emaila, to na podstawie analizy jego załączników można sporo o nim powiedzieć, np. załączniki z rozszerzeniem PIF nie wróżą niczego dobrego. Jako że tego formatu plików rzadko się dzisiaj używa, jest bardzo możliwe, iż ten plik zawiera komendy otwierające furtki wirusom i trojanom. Nadawcy listów phishingowych i spamu tylko czekają, żebyś kliknął na taki plik. Nawet takie pliki, jak EXE, COM i BAT, zaliczają się do tej kategorii. Zalecamy: stosuj rygorystyczną politykę bezpieczeństwa i w ogóle nie odbieraj tego typu emaili.

LOKALNIE: Bezpieczeństwo wewnętrzne

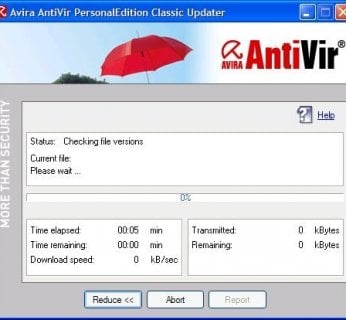

Sam pakiet antyspyware’owy nie wystarczy, by ochronić twój system przed niechcianymi wizytami złodziei danych. Dlatego na pececie zawsze powinien być zainstalowany program antywirusowy. Te aplikacje, które automatycznie konfigurują system, np. F-Secure Internet Security 2008 czy laureat tegorocznej edycji konkursu Produkt Roku CHIP-a – Kasperski Internet Security 7.0, są bardzo wygodne, ponieważ po instalacji nie wymagają oddzielnej konfiguracji Windows Defendera i Windows Firewalla. Niestety, ich darmowe wersje działają tylko przez 30 dni. Po tym okresie musimy wykupić minimum roczną licencję, która kosztuje w obydwu przypadkach powyżej 200 zł.

Jeśli nie chcesz płacić i nie boisz się samodzielnej konfiguracji systemu, to jako alternatywę polecamy skaner antywirusowy z naszej płyty CD/DVD AntiVir PersonalEdition Classic. W ten sposób nie rozwiążesz, co prawda, problemu bezpieczeństwa w 100 procentach, ale na pewno znajdziesz się na drodze wiodącej we właściwym kierunku.

Obojętnie, na które z rozwiązań się zdecydujesz, skaner antywirusowy będzie zawsze pracował aktywnie w tle. Tylko w ten sposób program będzie w stanie chronić twój komputer i zablokować złośliwe oprogramowanie najwcześniej, jak to tylko możliwe.

Wykrywanie narzędzi szpiegowskich

Hakerzy, zanim zabiorą się do szpiegowania, najpierw namierzają swoje cele. W świecie Windows to zadanie wykonują narzędzia spyware’owe. Jeśli chcesz się przed nimi bronić, z pomocą przyjdzie ci Windows Defender. Program ten, choć nie może się równać z komercyjnymi skanerami antywirusowymi, to oferuje wiele przydatnych funkcji i jest lepszy, niż wynikałoby z jego reputacji.

Pobierzesz go ze strony Microsoftu www.microsoft.com/downloads.

Po instalacji Windows Defender automatycznie monitoruje bezpieczeństwo systemu. Jako że żadna ochrona nie jest idealna, powinieneś znać ukrytą, ale bardzo praktyczną opcję tej aplikacji: narzędzie, które pomoże ci prześledzić podejrzany obiekt i tym samym namierzyć spyware. Schowane jest ono za interfejsem Defendera w »Narzędzia | Eksplorator oprogramowania«.

Najważniejsza kategoria widoczna w rozwijanej liście na górze to »Programy grupy Autostart«. W tym miejscu narzędzie wymienia wszystkie programy, które automatycznie ładują się podczas startu Windows. Kliknij nazwę pliku, a uzyskasz szczegółowe informacje na jego temat, takie jak lokalizacja na dysku twardym albo nawet data instalacji. Jeśli plik wyda ci się podejrzany, możesz bez wyrządzania żadnych szkód przyjrzeć mu się bliżej, klikając przycisk »Wyłącz«. Jeśli nie masz wątpliwości, że to spyware, możesz się go definitywnie pozbyć, klikając »Usuń«.

Poprawiona wersja Menedżera zadań ukryta jest w Windows Defenderze pod nazwą »Aktualnie uruchomione programy«. Jednak bardziej interesująca jest kolejna kategoria – »Programy połączone z siecią«. W tym miejscu Defender wymienia nie tylko wszystkie otwarte porty, ale także nazwy programów, które są za to odpowiedzialne. Zalecamy: nie kończ od razu podejrzanych procesów, zamiast tego użyj przycisku »Blokuj połączenia przychodzące«, by zablokować port oraz aplikację za pomocą Firewalla Windows.

Warto używać także programu Hijack This. To darmowe narzędzie, zarządzane przez firmę Trend Micro, stało się quasi-standardem na wielu forach poświęconych bezpieczeństwu. Tak samo jak w przypadku Windows Defendera, wystarczy wciśnięcie odpowiedniego przycisku, a program będzie monitorował wszystkie pozycje autostartu oraz, jeśli się tego od niego wymaga, wyświetli je w formie pliku tekstowego. Jeśli opublikujesz ten plik na jednym z licznych forów internetowych poświęconych bezpieczeństwu, to znajdziesz tam profesjonalną pomoc. Wystarczy jeden rzut wprawnego oka na te dane, by profesjonaliści byli w stanie stwierdzić obecność spyware’u.

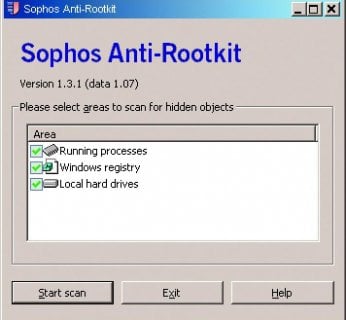

Przywróć ukryte pliki

Przebadaj swój komputer od czasu do czasu na obecność ukrytych szkodników, czyli rootkitów. Możesz mieć w systemie niezidentyfikowanego rootkita pomimo stosowania wszystkich środków zapobiegawczych, jako że są one niewidoczne dla Windows Explorera, Edytora Rejestru, a nawet dla skanerów antywirusowych.

Narzędzia, takie jak FSecure Blacklight (znajdziesz na download.chip.eu) albo Sophos Anti-Rootkit, z naszej płyty mogą szybko pomóc rozwiązać problem. Te programy wykorzystują pewien trik. Skanują dysk twardy na dwa różne sposoby. W pierwszym podejściu do odczytania zawartości katalogów i Rejestru wykorzystywane są funkcje Windows (API). W drugim podejściu narzędzia wykorzystują własne interfejsy API, które z całą pewnością nie zostały jeszcze wystawione na działanie rootkitów. Jeśli występują różnice między tymi dwoma odczytami, to jest niemal pewne, że na pokładzie działa rootkit, który stara się ukryć pliki.

Blacklight, podobnie jak Anti-Rootkit, pozwala albo usunąć pliki, albo przenieść je do kwarantanny. My sugerujemy to drugie wyjście. Jeśli pliki są nieszkodliwe, to mogą zostać przejrzane i przywrócone przez ekspertów na późniejszym etapie analizy.

Kolejna porada dla profesjonalistów: minimalista Anti-Rootkit nie ujawnia żadnych technicznych informacji. Jeśli chcesz wiedzieć więcej, sięgnij po program Gmer (www.gmer.net/files.php). Pokazuje on szczegółowo wypaczone funkcje systemowe, aktywne procesy i zainstalowane sterowniki.

Ochrona za pomocą narzędzi Windows

Chcesz chronić swój komputer nawet bez dodatkowych narzędzi? Żaden problem! Przy odpowiednich ustawieniach łatwo zablokujesz przynajmniej przypadkowych hakerów.

Uaktualnianie Windows powinno stanowić główną zasadę bezpieczeństwa. Bez tego Windows jest kruchy. Dlatego zawsze powinieneś aktywować zalecaną opcję automatycznych aktualizacji w »Panel sterowania | Windows Update«.

Równie ważne są uaktualnienia aplikacji, ponieważ coraz częściej hakerzy włamują się, wykorzystując dziury w oprogramowaniu. W wielu przypadkach musisz także aktywować automatycznie uaktualnienia w konkretnych programach. Jeśli to niemożliwe, sam musisz rozejrzeć się za uaktualnieniami. Możesz do tego wykorzystać specjalne narzędzie takie jak UpdateStar.

Firewall Windows XP i Vista oferuje jedynie ograniczoną ochronę przed atakami z Sieci. Mimo to powinieneś je aktywować, ponieważ odpowiednio skonfigurowany systemowy firewall sprawi m.in., że twój komputer będzie niewidoczny z Sieci, a to powstrzyma przynajmniej niektóre groźne ataki.

Pamiętaj o podstawowych zasadach: nigdy nie otwieraj załączników do emaili od nieznajomych, ponieważ często do ataków wykorzystywane są nawet pliki graficzne i PDF-y. Nie odwiedzaj żadnych stron, których zawartość mieści się w szarych obszarach przepisów prawnych. Strony pirackie i pornograficzne to ulubione miejsca rozpowszechniania wirusów i trojanów. I last but not least: ufaj swoim środkom bezpieczeństwa, a nie okienkom pop-up krzyczącym, że “wirusy zostały wykryte na tym komputerze!”.

Awaryjny plan CHIP-a na wypadek ataku wirusa

Nie ma czegoś takiego jak pełne bezpieczeństwo. Dlatego dobrzy stratedzy zawsze mają plan awaryjny, na wypadek gdyby ich linie obronne zostały sforsowane. W trzech krokach CHIP pokazuje, jak możesz odzyskać kontrolę nad swoim komputerem.

Po restarcie płyty ratunkowej CHIP-a skaner antywirusowy pobierze nowe sygnatury i rozpocznie przeszukiwanie systemu.1. Nie panikuj

Zachowaj spokój, jeśli intruz dopiero co uzyskał dostęp do twojego systemu. Nie instaluj żadnych programów ani nie resetuj komputera. Zamiast tego uaktualnij sygnatury skanera antywirusowego. Jeśli to nie zadziała, wówczas dokonaj bootowania z płyty przywracania. Na ogół możesz do tego celu wykorzystać płytę instalacyjną swojego skanera antywirusowego. Jeśli nie, skorzystajz profesjonalnej płyty ratunkowej, którą dołączyliśmy do CHIP-a 11/2007.2. Odizoluj Windows

Po zaktualizowaniu sygnatur natychmiast odłącz komputer od Internetu. Istnieje malware wyposażony w funkcje aktualizacji online, dzięki czemu udaje mu się umknąć skanerowi antywirusowemu.3. Sprawdź podejrzane pliki

To, że twój skaner antywirusowy nie znajduje więcej intruzów, wcale nie oznacza, że system jest od nich kompletnie wolny. Poświęć na to trochę czasu i wynotuj nieznane pliki. Jeśli będziesz miał problem ze zidentyfikowaniem któregoś, na stronie www.virustotal.com/pl/ możesz sprawdzić podejrzane pliki o wielkości do 5 MB za pomocą ponad 20 skanerów antywirusowych.

Porady dla profesjonalistów: Bezpieczny Windows

Za pomocą opisanych narzędzi osiągniesz wysoki poziom bezpieczeństwa. Ale można zrobić jeszcze więcej. Używając darmowego programu Sandboxie, zabezpieczysz każdą aplikację w sposób absolutnie ekstremalny, izolując działania podejrzanego kodu (np. nieznanej wtyczki do Firefoksa) od najbardziej istotnych elementów systemu.

Zadania Sandboxie

Odczytywanie i zapisywanie danych należy do rutynowych zadań każdego programu komputerowego. Jednak jeśli przeglądarka internetowa zapisuje coś w, krytycznych rejonach dysku, takich jak katalog Windows, wówczas coś jest nie tak. XP nawet nie stara się zapobiec tego typu akcjom i to jest dokładnie to miejsce, w którym do gry wkracza Sandboxie. Kiedy to narzędzie bezpieczeństwa zostanie aktywowane, możesz określić, które programy nie powinny mieć bezpośredniego dostępu do dysku twardego i w związku z tym muszą sobie radzić w oparciu o wirtualną piaskownicę Sandboxie.

Uruchamianie Sandboxie

Po zainstalowaniu (www.sandboxie.com) Sandboxie ładuje się automatycznie przy każdym uruchomieniu Windows i może zostać otwarty z Paska zadań po dwukrotnym kliknięciu myszką jego ikonki. Jeśli tak się nie stanie to możesz go później wywołać przez menu start, wybierając »Programy |Sandboxie | Sandboxie Control«.

Kontrolowanie aplikacji

Po zainstalowaniu Sandboxie będziesz miał do dyspozycji różne opcje ładowania programów w chronionym środowisku. Np. aby uruchomić domyślną przeglądarkę, kliknij prawym przyciskiem ikonkę Sandboxie i wybierz »Default Box | Run Web Browser«. Program ładuje się normalnie, ale działa w kontrolowanym środowisku. Świadczą o tym znaki »#«, pomiędzy którymi nazwa przeglądarki wyświetla się na Pasku zadań.

W tym chronionym środowisku wszystkie zmiany w krytycznych rejonach systemu są cofane po zamknięciu aplikacji; w ten sposób twój komputer pozostaje nieuszkodzony i czysty. Istnienie tego wirtualnego środowiska stanie się dla ciebie ważne, kiedy zaczniesz ściągać jakieś pliki z Internetu. Z początku wszystko odbywa się całkiem normalnie, lecz jeśli na dysku twardym nie znajdziesz żadnego pliku po udanym ściągnięciu go z Internetu, oznacza to, że Sandboxie spełnił swoje zadanie i zapobiegł temu by przeglądarka uzyskała dostęp do dysku twardego.

Uwalnianie ściągniętych plików

To oczywiste, że groźne strony internetowe nie powinny uzyskiwać dostępu do komputera. Jednak Sandboxie nie powinien także blokować ściągania plików, które zostało celowo zainicjowane. Dlatego właśnie narzędzie oferuje opcję, która w przyszłości tylko tobie pozwoli na uzyskanie dostępu do tych plików. Otwórz okno Sandboxie Control, po czym wybierz z menu programu »Sandbox | Default Sandbox | Sandbox Settings«.

Kliknij »Recovery | Quick Recovery« ze struktury drzewa po lewej. Teraz dodaj folder na swoje pliki ściągane z Internetu za pomocą »Add Folder« i potwierdź zmiany klikając »OK.«. Po tej operacji pliki zapisywane w tym folderze nie będą ginąć. By uzyskać dostęp do danych, wystarczy kliknąć prawym przyciskiem myszy ikonkę Sandboxie na Pasku zadań. Następnie wybierz »Default-Box | Quick Recovery«, a pojawi się okno z buforowanymi plikami. Zaznacz ściągnięte przez siebie pliki i kliknij przycisk »Recover to Same Folder«. Sandboxie transferuje teraz pliki z wirtualnego środowiska do faktycznego folderu ściągania i można już uzyskać do nich dostęp.