i całe katalogi, anonimowo poruszać się w Sieci i szyfrować niejawne emaile.

Mówimy “nie” podglądaczom: Ukrywanie plików

Nie jesteśmy pewni, czy współpracownicy nie zaglądają do naszego komputera? Jeśli tak, zacznijmy od zablokowania funkcji systemu obejmującej pokazywanie niedawno otwartych dokumentów. Zrobimy to, klikając prawym przyciskiem myszy przycisk »Start« i wybierając z menu polecenie »Właściwości | Menu Start | Dostosuj… | Zaawansowane«, po czym odznaczając odpowiednią opcję. Po tym zabiegu warto zapisywać dokumenty w miejscach, w których nikt ich nie będzie szukał.

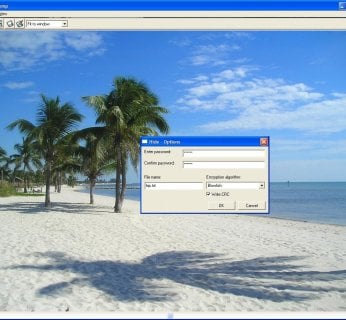

Schowane w obrazie:

Zdjęcie z ostatniego urlopu przedstawia palmy, plażę i morze. Któż by podejrzewał, że kryje się w nim coś więcej? Tylko my wiemy, że za tą zasłoną znajduje się np. poufny dokument Worda. Może go otworzyć tylko ten, kto dysponuje odpowiednim programem i zna hasło – cała reszta zobaczy tylko hiszpańską riwierę. Technika polegająca na ukrywaniu informacji w plikach multimedialnych nosi nazwę steganografii. Dodatkowe dane są wprowadzane do typowego pliku w taki sposób, że nadal zachowuje się on jak zwyczajny obrazek czy utwór muzyczny. Jak to działa? Bez straty jakości modyfikowane mogą być ostatnie bity bloków bajtowych plików graficznych. Toteż właśnie w nich bit po bicie są zapisywane tajne dane.

By skorzystać z tej metody ukrywania danych, posłużymy się zamieszczonym na płycie programem Hide In Picture. Po jego uruchomieniu musimy najpierw otworzyć obraz w formacie BMP lub GIF. W tym celu wybieramy z menu »File | Open Picture…« i wskazujemy odpowiedni plik. Generalnie im większy obraz, tym więcej informacji uda nam się zmieścić. Dokładną pojemność obrazu sprawdzimy, wybierając z menu »Image | Picture information…« w sekcji »Maximum capicity«.

Po załadowaniu obrazu wybieramy z menu »Image | Hide file« i wskazujemy plik, który chcemy w obrazie ukryć. Pojawi się okno, w którym wybieramy algorytm szyfrowania – możemy pozostawić domyślny »Blowfish« – i podajemy bezpieczne hasło. Program nadpisuje obrazek i ukrywa nasz poufny dokument. Bez obaw: nadal możemy normalnie wykorzystywać nasze zdjęcie, tj. otwierać je w przeglądarce obrazków albo użyć go w pokazie slajdów. Nikt obcy nie zauważy niczego podejrzanego.

Aby obejrzeć ukryty plik, otwieramy Hide In Picture i wybieramy polecenie »Image | Retrive file…«. Gdy podamy hasło, program pozwoli nam zachować plik w dowolnym miejscu w systemie.

Przemycić w ZIP-ie:

Wadą Hide In Picture jest konieczność użycia tego samego programu podczas dekodowania ukrytego pliku. Jeśli musimy wysłać poufne dane pocztą elektroniczną do innego komputera, trudno liczyć na to, że jest tam zainstalowane odpowiednie narzędzie. W takim przypadku możemy polegać na bezpłatnym archiwizatorze 7-Zip i podprogramie systemu operacyjnego Windows. Do otwarcia ukrytego pliku wystarczy na przykład WinZip.

Jak to zrobić? Po zainstalowaniu na komputerze programu 7-Zip klikamy na tajnym dokumencie prawym przyciskiem myszy i wybieramy polecenie »7-Zip | Dodaj do archiwum…«. Następnie wybieramy »Format archiwum | Zip« i pakujemy plik. Teraz potrzebujemy tylko obrazka typu JPG. Jego wielkość nie gra roli – możemy zapisać zajmujący 100 MB film w obrazku wielkości 30 kB, ale pamiętajmy, że nowy plik będzie potrzebował dokładnie tyle miejsca, ile zajmują zdjęcie i archiwum razem. Jeżeli zapakujemy w małej fotce cały film, to stanie się ona nieproporcjonalnie duża i ktoś może zacząć coś podejrzewać.

Na końcu wykorzystamy Wiersz polecenia Windows. W Windows XP klikamy »Start | Uruchom… « i wpisujemy polecenie »cmd«; w Viście wystarczy podać »cmd« w polu wyszukiwania. W otwartym oknie wpisujemy komendę:

copy /B obrazek.jpg + tajny_plik.zip nowy.jpg

gdzie “obrazek.jpg” i “tajny_plik.zip” to nasze dane wyjściowe, zaś plik “nowy.jpg” zostanie utworzony przez system w tym samym katalogu, w którym się one znajdują. Gdy spróbujemy otworzyć nowe zdjęcie w przeglądarce, będzie ono zachowywać się jak zwykły obraz – nikt nie będzie doszukiwał się tam innej zawartości. Szpieg niczego się nie domyśli, nawet jeśli damy mu spreparowany plik do ręki.

Kiedy chcemy odszyfrować ukryte dane, zmieniamy rozszerzenie pliku z JPG na ZIP. Jeżeli system nie wyświetla rozszerzeń plików, musimy usunąć zaznaczenie przy pozycji »Ukryj rozszerzenia znanych typów plików« w »Panel sterowania | Opcje folderów«. Teraz możemy już wydobyć ukryte informacje, przemianowując nasz wyjątkowy obrazek na “tajny_plik.zip” i otwierając go za pomocą dowolnego archiwizatora obsługującego format ZIP.

Kryjówka w Notatniku:

Jeżeli nie mamy możliwości instalowania na komputerze nowych programów (np. zarządzenie admina) Windows pozwoli nam ukryć informacje w formie tekstu w zwykłym pliku, wykorzystując w tym celu jedynie systemowy Notatnik. Otwieramy Wiersz polecenia i wpisujemy poniższy kod:

notepad c: azwa_pliku.txt

Pojawi się komunikat informujący, że taki plik nie istnieje, i pytający, czy go utworzyć. Zgadzamy się, klikając »Tak«, wprowadzamy dowolny tekst i zapisujemy plik. Teraz czas na małe czary mary – ponownie otwieramy Wiersz polecenia i wydajemy polecenie:

notepad c: azwa_pliku:plik_ukryty.txt

Zostanie wyświetlona taka informacja jak w poprzednim kroku. Znów klikamy »Tak«, ale tym razem wpisujemy poufne dane. Gdy zapiszemy dokument i zamkniemy okno, w Eksploratorze Windows nie pojawi się nowy plik. Widzimy jedynie wcześniej utworzony dokument “nazwa_pliku.txt”, a powiązany z nim “plik_ukryty.txt” pozostaje niewidoczny. Żeby odczytać ukryte dane, należy jeszcze raz wpisać ostatnią komendę. Ale uwaga: jeśli zapomnimy ścieżkę dostępu do pliku lub jego nazwę, nie uda nam się odzyskać zapisanych w nim informacji.

Chronimy dane: Chowanie folderów

Windows daje możliwość ukrywania zarówno plików, jak i folderów. Nie jest to jednak szczególnie skuteczna metoda, gdyż w dolnym pasku Eksploratora widać, że w katalogu są niewidoczne dane, które zdesperowany podglądacz wyciągnie na światło dzienne za pomocą kilku kliknięć. Poniżej pokazujemy sposób, jak lepiej schować i zaszyfrować całe foldery.

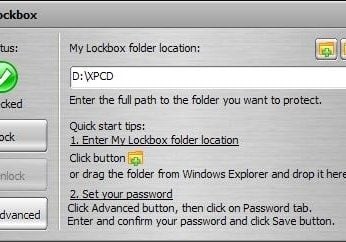

Ukrywanie katalogów:

Tym zadaniem zajmie się narzędzie My Lockbox, zamieszczone na płycie CHIP-a. Jego obsługa jest bardzo prosta. Uruchamiamy narzędzie i podajemy hasło. Następnie przeciągamy folder, który chcemy ukryć przed cudzym wzrokiem, wprost na okno programu i wciskamy przycisk »Lock«. To wszystko – katalog nie będzie widoczny w systemie Windows, dopóki ponownie nie uruchomimy aplikacji My Lockbox i nie podamy hasła.

Uwaga

w Windows Vista ochrona zapewniana przez program jest ograniczona – ukryte za jego pomocą foldery są widoczne w programie ShadowExplorer, również zamieszczonym na naszej płycie.

Szyfrowanie folderów: Pewniejszym narzędziem niż My Lockbox jest program abylon Basic, którego pełną wersję także zamieściliśmy na płycie. Koduje on katalogi, korzystając z algorytmu AES lub Blowfish, i zabezpiecza dostęp do danych hasłem lub kluczem.

Instalujemy program i najpierw wchodzimy do modułu »Certmanager«, aby utworzyć klucz szyfrujący. Klikamy przycisk »Create«. W nowym oknie podajemy dane osobiste i po raz kolejny klikamy przycisk »Create«. Zapiszmy klucz, gdyż bez niego nie otworzymy zakodowanych plików. Stwórzmy też jego kopię zapasową na wymiennym nośniku.

Następnie musimy wprowadzić utworzony klucz do bazy danych programu. Pomoże nam w tym przejrzysty kreator, który pojawi się, gdy klikniemy przycisk »Import«. Po wprowadzeniu klucza musimy go jeszcze aktywować, co zrobimy za pomocą przycisku »Accept«.

Po zakończeniu konfiguracji programu wystarczy kliknąć prawym przyciskiem myszy na wybrany plik lub katalog na dysku i skorzystać z menu kontekstowego. Jeśli wybierzemy komendę »abylon

HYBRID CRYPT | Encrypt«, dane zostaną zaszyfrowane z użyciem klucza zawartego w programie. Jeśli nie zdefiniowaliśmy go lub zrobiliśmy to niepoprawnie, wybierzmy »abylon SYMM CRYPT | Encrypt«. Na koniec możemy podać dowolne hasło.

Żeby otworzyć plik, wystarczy dwukrotnie kliknąć jego ikonę. Szyfrowanie symetryczne wymaga jednak – oprócz podania hasła – istnienia w systemie dodatkowego klucza zabezpieczającego. Jeśli więc chcemy przesłać komuś plik zaszyfrowany w ten sposób, odbiorca również musi zainstalować program abylon, posiadać klucz i znać odpowiednie hasło.

Anonimowość: Zacieranie śladów

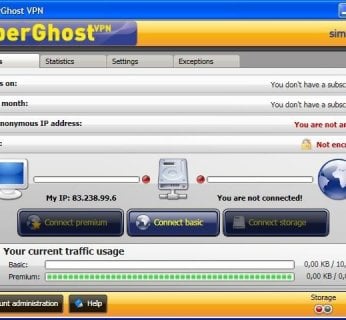

W Sieci nikt nie jest całkowicie anonimowy. Niezależnie od tego, czy nielegalnie pobraliśmy coś z Internetu, czy tylko wysłaliśmy zapytanie do przeglądarki, nasze kroki można bez większych problemów odtworzyć. Nowa przeglądarka Google Chrome oferuje jednak tryb »Incognito«, zmniejszający ilość pozostawianych przez nas śladów. Ale program ma wadę: informuje serwery najpopularniejszej wyszukiwarki o stronach, które przeglądamy i wyszukiwanych frazach. Można co prawda wyłączyć tę funkcję, lecz większą pewność da nam użycie aplikacji CyberGhost VPN, zamieszczonej na płycie CHIP-a.

Korzystając z tego narzędzia, będziemy w Sieci prawie niewidoczni, a – co niezwykle istotne – szybkość przeglądania nie zmniejszy wówczas aż tak jak w wypadku używania konkurencyjnych aplikacji. Program jest przy tym znacznie łatwiejszy w konfiguracji niż klienty sieci Tor czy system JAP. Jego bezpłatna wersja pozwala na przesłanie 10 GB danych w miesiącu – jeśli potrzebujemy więcej, możemy przesiąść się na wersję Premium, której koszt zależnie od wybranego limitu transferu wynosi od 6 do 10 euro.

Po uruchomieniu aplikacji musimy założyć nowe konto w usłudze, ale rejestracja przebiega szybko i jest bezpłatna. Trzeba jednak podać prawdziwy adres email, na który zostanie przysłany link aktywacyjny. Kolejnym krokiem jest zalogowanie się do serwera producenta programu. CyberGhost ukrywa nasz numer IP i nadaje nowy, przy użyciu którego możemy surfować po Sieci, rozmawiać i wymieniać się filmami z urlopu przez sieć BitTorrent. Niezaszyfrowane są jedynie połączenia wykonywane przez klienty poczty elektronicznej, np. Thunderbird czy Outlook – żeby móc odbierać emaile, musimy w menu »Exceptions« podać dane naszego dostawcy poczty. Na koniec klikamy »Status«, a następnie »Connect Basic«. W ciągu kilku sekund program skontaktuje się z serwerem, który przydzieli nam nowy adres IP.

Wskazówka: Do przeglądania stron internetowych wykorzystujmy Bezpieczną Przeglądarkę CHIP-a, zamieszczoną na naszej płycie. Chroni ona przed phishingiem, niebezpiecznymi witrynami i podglądaczami. Również w zainstalowanej na dysku klasycznej wersji Firefoksa możemy wprowadzić ustawienia, dzięki którym ukryjemy nasze działania przed ciekawskimi spojrzeniami. W tym celu w menu »Narzędzia | Opcje | Prywatność« zaznaczmy opcję kasowania prywatnych danych podczas zamykania programu.

Sfera prywatna: Szyfrowanie poczty elektronicznej

Można by pomyśleć, że email to elektroniczny list. Nic bardziej mylnego – to raczej pocztówka, której treść można odczytać bez żadnego problemu. Robi to chociażby większość dostawców poczty elektronicznej, którzy wykorzystując automatyczne skanery, wyłapują spam. Radzimy, jak zapobiegać czytaniu naszej korespondencji przez osoby postronne.

Potrzebne nam będzie freware’owe narzędzie GnuPG, które można pobrać z naszej płyty i zainstalować. Jest to system szyfrujący bezproblemowo współpracujący z Thunderbirdem, którego musimy wcześniej skonfigurować tak, by wysyłane wiadomości były szyfrowane. W tym celu najpierw kopiujemy na Pulpit zamieszczoną na naszej płycie specjalną wtyczkę Enigmail i rozpakowujemy ją. Następnie wybieramy z menu Thunderbirda »Narzędzia | Dodatki | Zainstaluj«. Jeśli mamy już na pokładzie GnuPG, wtyczka odnajdzie jego lokalizację automatycznie.

Szyfrowanie przebiega następująco: tworzymy dwa klucze – prywatny i publiczny. Pierwszy z nich zostawiamy sobie, zaś drugi przekazujemy adresatowi, żeby mógł przeczytać nasze wiadomości.

Aby utworzyć parę kluczy i wysłać ten publiczny naszym znajomym, korzystamy z menu »OpenPGP | Zarządzanie kluczami«, które do Thunderbirda dodała wtyczka. Wybierając »Generowanie«, utworzymy je. Żeby przekazać klucz publiczny naszym znajomym, zaznaczamy go i z menu kontekstowego wybieramy »Wyślij klucz publiczny w wiadomości«; aby zrobić kopię obydwu w pliku tekstowym, korzystamy z pozycji »Eksport kluczy do pliku«.

Od teraz Thunderbird będzie szyfrował nasze wiadomości i nikt poza wybranym odbiorcą nie będzie mógł ich odczytać. Możemy spać spokojnie – nasze poufne dane są doskonale chronione.

Metadane: Zdradzieckie informacje

Zdjęcia, pliki PDF i dokumenty Worda zawierają więcej informacji, niż się przypuszcza. Pokazujemy, jak się ich pozbyć.

Wydaje nam się, że w Internecie nikt nas nie rozpozna? Nasza poczta jest szyfrowana, IP ukryte, a inne ślady wymazane? Błędne mniemanie! Dużo plików, które umieszczamy w Sieci lub przesyłamy za jej pośrednictwem, zdradza wiele szczegółów o nas i naszym komputerze. Ale są narzędzia i chwyty, dzięki którym uwolnimy nasze dokumenty od niebezpiecznych metadanych.

Zdjęcia: Nasz aparat cyfrowy, zapisując fotografię, dodaje do niej informacje o modelu urządzenia i parametrach ekspozycji. Dane EXIF zawierają też nazwę programu, którego użyliśmy do retuszu. Wielu fotografów może ciekawić, przy jakich ustawieniach wykonaliśmy zdjęcie – ile trwało naświetlanie, jaki był stopień otwarcia przesłony… Ale nie każdy musi wiedzieć, z jakiej techniki korzystamy. Program Exif Tag Remover bez trudu usunie prywatne informacje nawet z wielu plików jednocześnie. Wystarczy go uruchomić, kliknąć »Add« i wprowadzić obrazy, a narzędzie samo się nimi zajmie.

Pliki PDF: Również dokumenty PDF zdradzają informacje o swojej historii. Dowiemy się na przykład, kto jest ich autorem, ile razy były edytowane i jaki program został w tym celu użyty. By usunąć nasze ślady, posłużymy się programem A-PDF Restrictions Remover. Po jego instalacji zaznaczamy interesujący nas plik i z menu kontekstowego wybieramy polecenie »Remove Restrictions«.

Dokumenty Worda: Microsoft przygotował darmowe narzędzie, które chroni naszą prywatność, usuwając metadane z plików pakietu Office. Program Remove Hidden Data znajdziemy pod adresem tinyurl.com/7sapw. Mały pomocnik współpracuje jednak tylko z programami biurowymi w wersji 2003. Jeśli korzystamy z innej edycji, musimy poradzić sobie sami. Otwieramy dokument w Wordzie

i klikamy »Plik | Właściwości«. Informacje, które chcemy usunąć, znajdują się w kilku zakładkach. Ponadto otwórzmy okno »Narzędzia | Opcje | Użytkownik« i wykasujmy nasze imię i nazwisko, inicjały oraz adres.